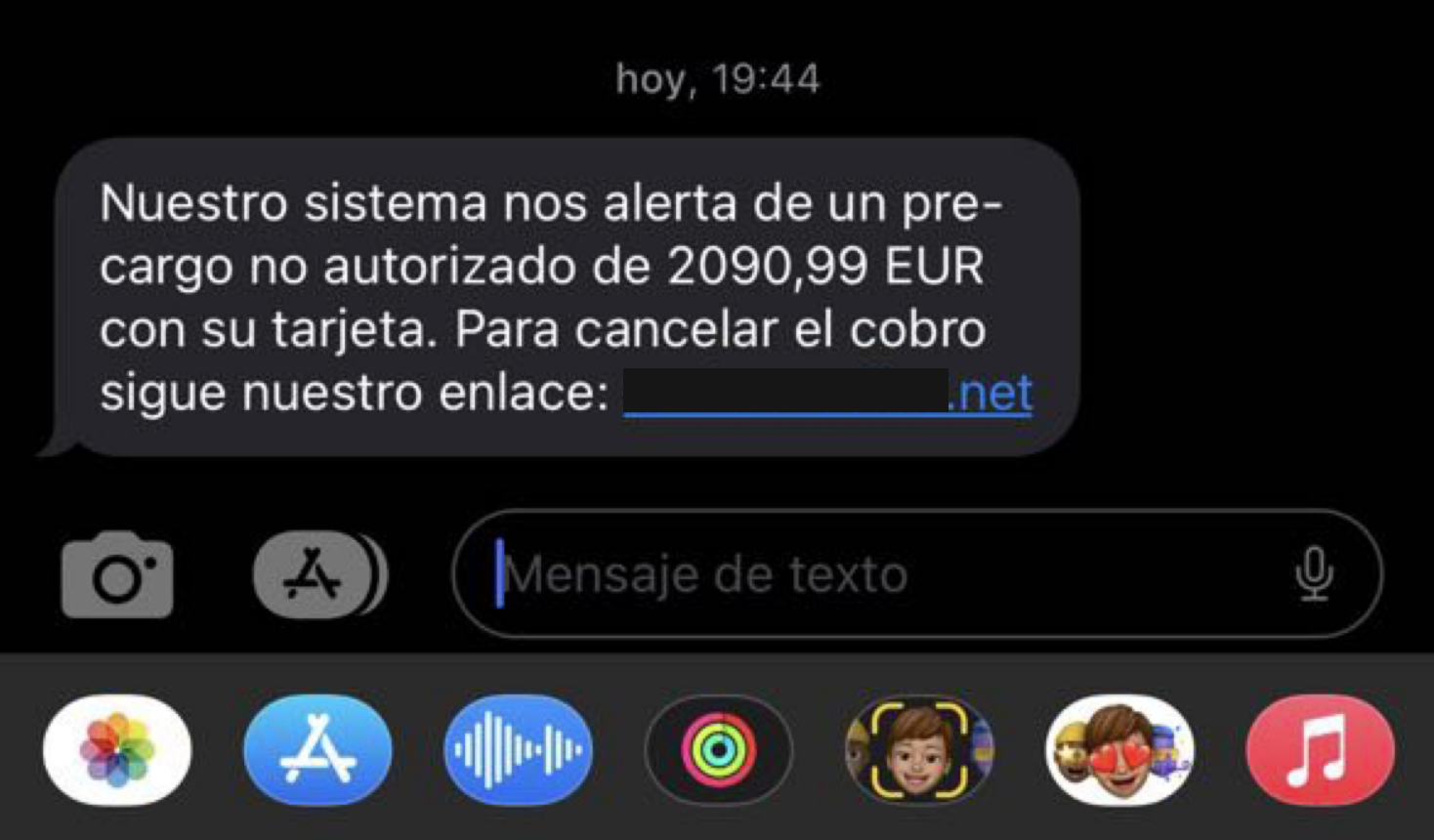

Los SMS han sido reemplazados por los mensajes de WhatsApp, no obstante, siguen siendo importantes a la hora de comunicarnos con empresas y servicios. Entidades bancarias o los sistemas de verificación en dos pasos hacen uso de esta tecnología para ponerse en contacto con nosotros. Los delincuentes lo saben y aprovechándose de ello, está teniendo lugar una nueva campaña de smishing, una técnica que fusiona phishing y SMS, está atacando a los usuarios del BBVA. Haciéndose pasar por la entidad y con el mensaje “Nuestro sistema nos alerta de un precargo no autorizado de 2090,99 EUR con su tarjeta.” Los delincuentes tratarán de robarte tus datos e instalar malware en tu teléfono.

¿Qué es el smishing?

El smishing es un término que surge de la combinación de las palabras "SMS" y "phishing". El phishing es una técnica utilizada por los ciberdelincuentes para engañar a las personas y obtener información confidencial, como contraseñas o datos bancarios, a través de correos electrónicos fraudulentos o sitios web falsos. El smishing, por su parte, se refiere a la misma técnica, pero aplicada en mensajes de texto o SMS.

Los ataques de smishing son cada vez más comunes, ya que muchas personas confían en los mensajes de texto y asumen que son seguros. Los delincuentes utilizan técnicas de ingeniería social para engañar a las personas y persuadirlas para que compartan información confidencial. Los mensajes de texto pueden incluir enlaces maliciosos o solicitudes de información personal, como contraseñas o números de tarjeta de crédito.

Los mensajes de texto fraudulentos pueden tener una apariencia muy similar a los mensajes legítimos enviados por empresas o instituciones financieras. Por ejemplo, un mensaje de texto que parece provenir de un banco puede solicitar al usuario que haga clic en un enlace para actualizar sus datos de cuenta. Sin embargo, una vez que el usuario hace clic en el enlace, se le dirige a un sitio web falso donde se le solicita información personal.

Cómo funciona esta nueva campaña de smishing que involucra al BBVA

Esta nueva campaña de smishing a la que hemos tenido acceso es bastante compleja, con dominios registrados en proveedores de dominios chinos (Algo que no necesariamente tiene algo que ver con los atacantes) y una interfaz increíblemente pulida que termina con la instalación de malware en nuestro teléfono e incluso un supuesto soporte telefónico que hace uso de WhatsApp. A continuación puedes encontrar las partes que componen dicha campaña.

Creando la sensación de urgencia.

Las campañas de smishing actuales se basan en hacernos pensar que algo malo le va a pasar a nuestro dinero, por ejemplo un cargo imprevisto del que no sabemos nada y de alto valor. Esto genera una sensación de urgencia que nos evita pensar en exceso si lo que estamos viendo es legítimo o no.

Adicionalmente, al conseguir aparecer en sistemas “seguros” como es el del iPhone en las listas de mensajes de las entidades oficiales, ocupando el mismo puesto que el resto de mensajes de la entidad, el usuario puede verse tentado a creer que lo que se indica es real.

Robando datos.

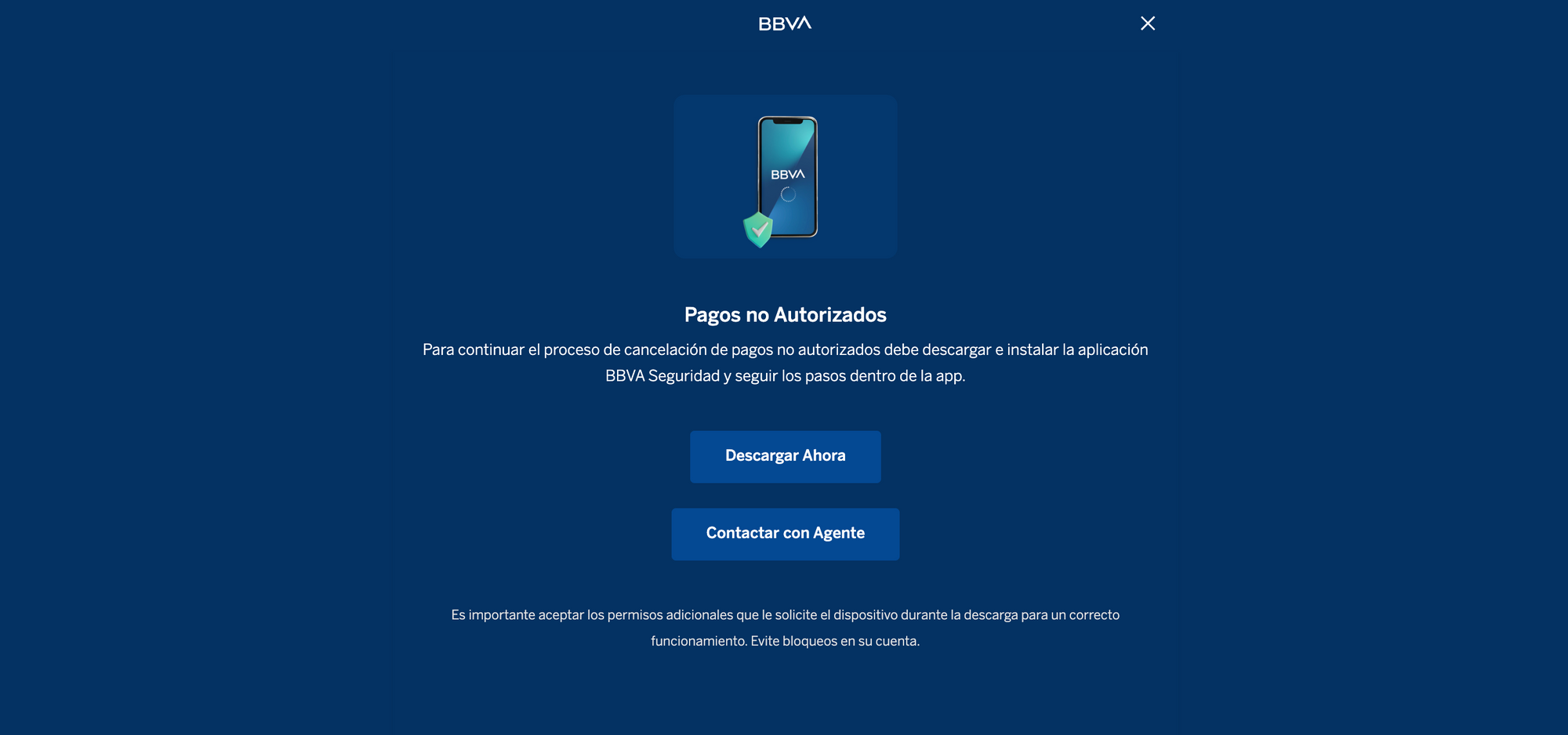

Una vez los delincuentes consiguen que hagamos click en el enlace que nos proporciona el SMS, algo que con cada campaña de smishing cambia para dificultar que los sistemas antivirus los puedan detectar, la web de estos delincuentes copia a la perfección la apariencia de la aplicación oficial del BBVA.

Con el paso del tiempo estas campañas son más complejas, haciendo que el contenido parezca real. En este caso van un paso más lejos y, además de recrear la apariencia de la app oficial así como los cuadros de texto y logo de la entidad, los delincuentes han recreado incluso las animaciones que aparecen entre ventana y ventana. La idea es simple, robarnos nuestra información bancaria paso a paso suplantando a la perfección a nuestro banco.

En el caso de esta campaña la información que los delincuentes recaban desde la web es el NIF o usuario, la contraseña asociada a dicho usuario, los nombres y apellidos del titular de la cuenta y por último nuestro número de teléfono.

Instalando malware.

Una vez los delincuentes logran sacar tu información bancaria y sin importar si esta es veraz o no, el proceso culmina forzándonos a instalar una aplicación llamada “BBVA Seguridad”. Esta aplicación se nos facilitará como un archivo APK desde la propia web del smishing, acompañada de una aclaración que nos recuerda que “Es importante aceptar los permisos adicionales que le solicite el dispositivo durante la descarga para un correcto funcionamiento”.

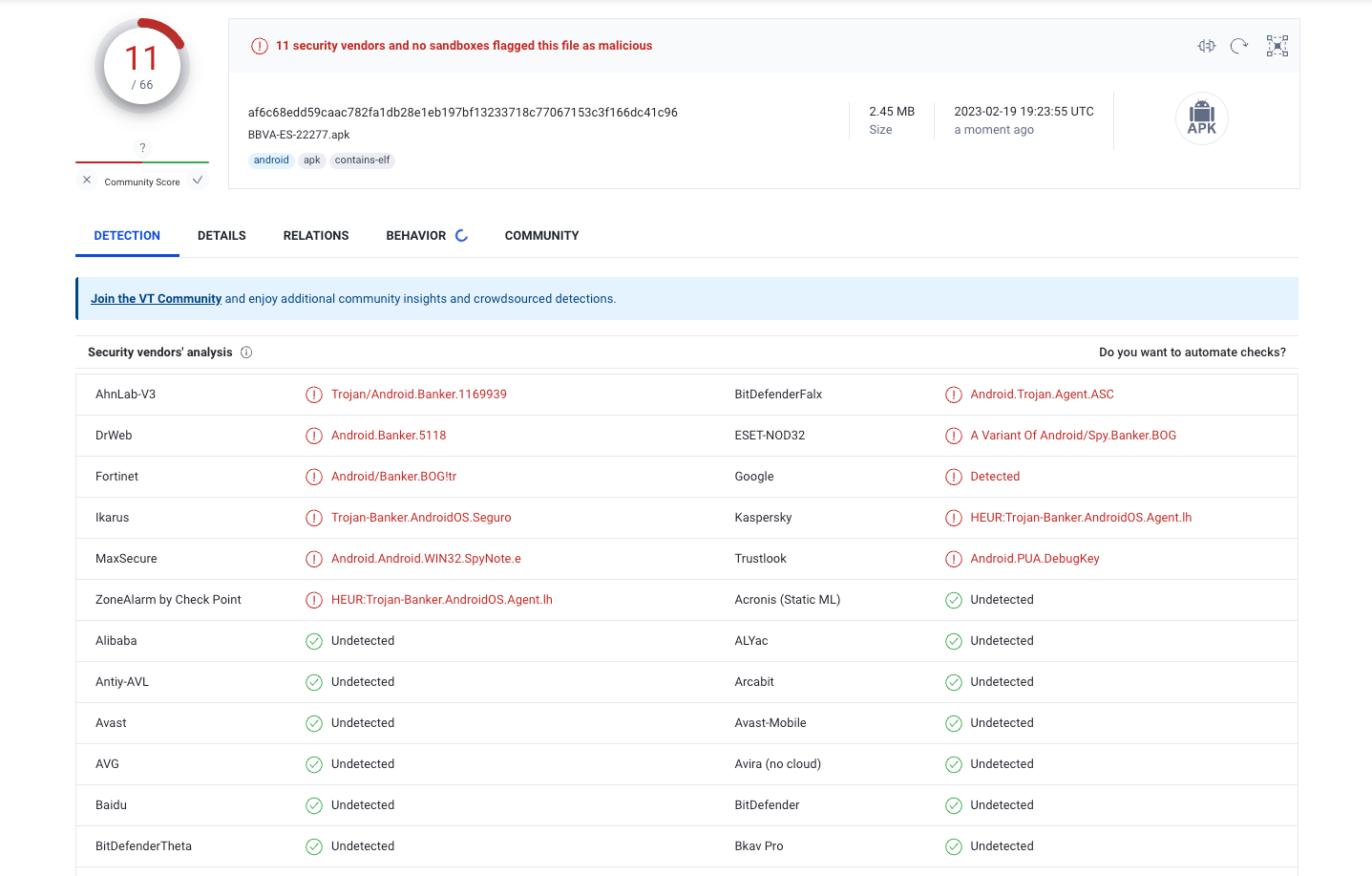

La realidad sobre esta app es que nada tiene que ver con el BBVA. BBVA Seguridad cuenta en su interior con troyanos bancarios, es decir, malware pensado para robar nuestro dinero desde nuestro propio dispositivo Android.

En nuestra opinión este último paso hace todavía más peligrosa esta campaña de smishing. Incluso si la víctima piensa en que ha conseguido repeler la amenaza, por ejemplo porque la entidad bancaria bloquee las operaciones ilícitas, seguirá contando en su teléfono con una amenaza potencial a la seguridad de su dispositivo y su información bancaria. Nuestra recomendación es evitar en la medida de lo posible la instalación de archivos APK de cualquier fuente, especialmente si esta parece poco segura, así como el escaneo con herramientas antivirus de dichos archivos antes de su instalación.