Entradas utilizadas:

URLs:

1. https://www.microsoft.com/en-us/security/blog/2025/07/31/frozen-in-transit-secret-blizzards-aitm-campaign-against-diplomats/

Ciberespionaje made in Russia: Secret Blizzard ataca embajadas en Moscú

Microsoft ha destapado una campaña de ciberespionaje orquestada por el grupo ruso Secret Blizzard, también conocido como VENOMOUS BEAR, Turla o Waterbug entre otros nombres. El objetivo: embajadas ubicadas en Moscú. La táctica: ataques Man-in-the-Middle (AiTM) para desplegar su malware personalizado, ApolloShadow.

¿Qué significa esto? Básicamente, Secret Blizzard se coloca entre la víctima y el servidor legítimo, interceptando y manipulando la comunicación. En este caso, utilizan esta posición para instalar un certificado raíz de confianza falso, engañando a los dispositivos para que confíen en sitios controlados por los atacantes. Esto les permite mantener la persistencia en los equipos diplomáticos y, presumiblemente, recopilar información de inteligencia.

¿Para qué sirve ApolloShadow y por qué es peligroso?

- Persistencia: El malware se asegura de tener acceso continuo al sistema comprometido.

- Recopilación de inteligencia: Permite robar información sensible de los dispositivos de las víctimas.

- Acceso a comunicaciones: Al instalar certificados raíz falsos, ApolloShadow puede descifrar el tráfico TLS/SSL, exponiendo datos confidenciales como credenciales y tokens.

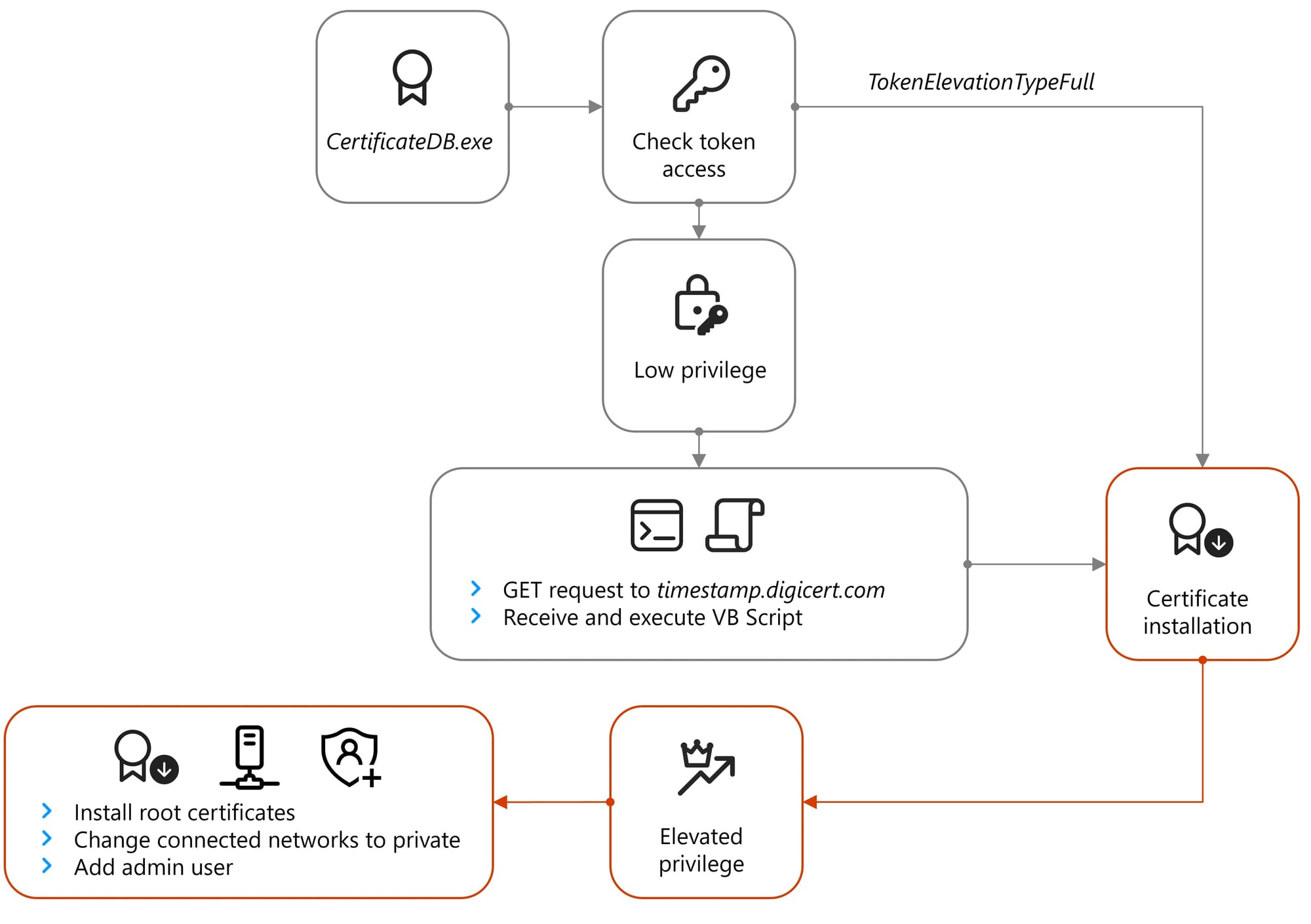

¿Cómo funciona el ataque?

- Intercepción a nivel de ISP: El ataque se inicia a nivel del proveedor de servicios de internet (ISP) en Rusia.

- Redirección a un portal cautivo falso: Los dispositivos son redirigidos a una página que simula un portal cautivo (como los que se ven en hoteles o aeropuertos).

- Instalación del malware: El portal falso muestra un error de validación de certificado y solicita la descarga y ejecución de ApolloShadow, haciéndolo pasar por un instalador de Kaspersky Anti-Virus.

- Elevación de privilegios: ApolloShadow solicita permisos de administrador para instalar los certificados raíz falsos y obtener control total del sistema.

¿Cómo defenderse de Secret Blizzard?

Microsoft recomienda a todas las organizaciones, especialmente aquellas que operan en Moscú, implementar las siguientes medidas:

- Utilizar una VPN: Enrutar todo el tráfico a través de un túnel cifrado a una red de confianza o utilizar un proveedor de VPN cuya infraestructura no esté controlada por terceros.

- Monitorización de certificados: Estar atento a la instalación de certificados raíz sospechosos.

- Detección y respuesta: Utilizar soluciones de seguridad como Microsoft Defender XDR para detectar y responder a la actividad maliciosa.

Indicadores de compromiso (IOCs)

Aquí hay algunos indicadores que pueden ayudar a identificar una posible infección:

- Dominio: kav-certificates[.]info

- Dirección IP: 45.61.149[.]109

- Hash SHA256 (ApolloShadow): 13fafb1ae2d5de024e68f2e2fc820bc79ef0690c40dbfd70246bcc394c52ea20

- Nombre de archivo: CertificateDB.exe

La campaña de Secret Blizzard es un recordatorio de que el ciberespionaje sigue siendo una amenaza real y sofisticada. Protegerse requiere una combinación de medidas técnicas, concienciación de los usuarios y una vigilancia constante.